Cách kiểm tra Rootkit trên Linux, BSD và OSX

Những người trong chúng ta trong UNIX-đất (và có, người Mac, bao gồm bạn) thường không phải đối phó với phần mềm độc hại. Có chỗ cho cuộc tranh luận về những lý do chính xác cho điều đó, nhưng ít người cho rằng Linux, BSD và OSX bị tấn công mạnh hoặc thường xuyên như Windows. Tuy nhiên, điều này không làm cho chúng ta miễn nhiễm với phần mềm độc hại. Tất cả chúng ta tải phần mềm trực tuyến, và thậm chí cả những người chỉ gắn bó với các gói phần mềm của nhà cung cấp phần mềm của họ vẫn có thể bị ảnh hưởng bởi lỗi hoặc lỗ hổng bảo mật có thể cho phép những người khó chịu hoặc phần mềm bên trong. Như lời nói cũ đi, "một ounce phòng ngừa trị giá một pound chữa bệnh". Hôm nay, chúng tôi muốn cho bạn thấy một số cách để bạn có thể quét hệ thống của mình để đảm bảo không có rootkit khó chịu ẩn trong bóng tối.

Quét cá nhân nhanh và bẩn

Một kỹ thuật phổ biến được sử dụng bởi một số tác giả phần mềm độc hại là thay thế một hệ nhị phân bình thường bằng một công cụ có hành động bổ sung hoặc thay thế. Nhiều người trong số họ cố gắng tự bảo vệ mình bằng cách làm cho các phiên bản bị hỏng của họ bất biến trong một nỗ lực để làm cho nhiễm trùng khó khăn hơn để loại bỏ. May mắn thay, điều này để lại dấu vết phía sau có thể được chọn bởi các công cụ hệ thống bình thường.

Sử dụng lệnh lsattr để hiển thị các thuộc tính của các tệp nhị phân của hệ thống của bạn ở các vị trí như / bin, / sbin và / usr / bin, như được hiển thị ở đây.

lsattr / usr / bin

Sản lượng bình thường, không đáng ngờ sẽ trông giống như thế này.

Bạn có thể cần quyền root để quét một số địa điểm như / sbin . Nếu đầu ra chứa các thuộc tính khác như s, i, hoặc a, có thể có thể là dấu hiệu cho thấy có điều gì đó sai, và bạn có thể thử quét sâu hơn như hình dưới đây.

Máy quét # 1 - Chkrootkit

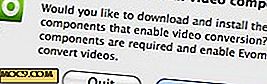

Chkrootkit là một công cụ để quét các tệp hệ thống quan trọng của bạn để xác định xem có bất kỳ tệp nào trong số chúng có dấu hiệu của phần mềm độc hại đã biết hay không. Đó là một nhóm các tập lệnh sử dụng các công cụ và lệnh hệ thống hiện có để xác thực các tệp hệ thống của bạn và / proc thông tin. Bởi vì điều này, nó được khuyến khích hơn so với nó được chạy từ một đĩa CD trực tiếp, nơi có thể có sự tự tin cao hơn rằng các công cụ cơ bản chưa được thỏa hiệp. Bạn có thể chạy nó từ dòng lệnh chỉ với

# Bạn có thể cần "sudo" cho các đặc quyền root chkrootkit

nhưng vì chkrootkit không tạo tệp nhật ký theo mặc định, tôi khuyên bạn nên chuyển hướng đầu ra sang tệp nhật ký, như

chkrootkit> mylogfile.txt

và khi nó kết thúc, chỉ cần mở tệp nhật ký trong trình soạn thảo văn bản bạn chọn.

Máy quét # 2 - Rootkit Hunter (rkhunter)

Rootkit Hunter hoạt động rất giống với chkrootkit, nhưng căn cứ vào chức năng của nó trên kiểm tra băm. Phần mềm này bao gồm các băm SHA-1 được biết đến của các tệp hệ thống phổ biến và nếu nó phát hiện ra rằng bạn khác nhau, nó sẽ phát ra một lỗi hoặc cảnh báo khi thích hợp. Rootkit Hunter cũng có thể được gọi là kỹ lưỡng hơn chkrootkit, vì nó bao gồm các kiểm tra bổ sung về trạng thái mạng, các mô-đun hạt nhân và các phần khác mà chkrootkit không quét.

Để bắt đầu quét cục bộ thông thường, chỉ cần chạy

# Bạn có thể cần "sudo" cho các đặc quyền root rkhunter -c

Khi nó hoàn thành, bạn sẽ được hiển thị một bản tóm tắt với kết quả quét của bạn.

Rootkit Hunter tạo một tệp nhật ký theo mặc định và lưu nó vào /var/log/rkhunter.log .

Phần kết luận

Được cảnh báo - cả hai ứng dụng này, cũng như phương pháp "thủ công", có thể tạo ra các kết quả dương tính giả. Nếu bạn nhận được kết quả tích cực, hãy điều tra kỹ lưỡng trước khi thực hiện bất kỳ hành động nào. Hy vọng rằng, một trong những phương pháp này có thể giúp bạn xác định một mối đe dọa trước khi nó trở thành một vấn đề. Nếu bạn có bất kỳ đề xuất nào khác về cách phát hiện các tệp hoặc ứng dụng khó chịu, vui lòng cho chúng tôi biết trong phần nhận xét bên dưới.

Hình ảnh tín dụng: rykerstribe