Những gì bạn cần biết về WannaCry lây nhiễm Linux

Một vài ngày đã trôi qua kể từ khi WannaCry đã tàn phá thế giới với việc sử dụng thông minh khai thác SMB trong Windows, nhưng phần mềm độc hại tiếp tục tạo ra tin tức với thông tin mới và đầu cơ xung quanh nguồn gốc của nó, quỹ đạo của nó và khả năng tấn công lớn hơn .

Một số tổ chức báo chí địa phương trên khắp thế giới thậm chí đã tuyên bố hoang dã về virus, đôi khi đi xa như để nói rằng lãnh đạo Bắc Triều Tiên Kim Jong Un chịu trách nhiệm. Xác nhận hoang dã như thế này sang một bên, có một mẩu thông tin đáng lo ngại đã thu hút sự chú ý của tôi cho thấy rằng Linux không miễn dịch với sự nhiễm WannaCry, và điều đó không hoàn toàn đúng.

Tại sao điều này gặp rắc rối

Thật ngu ngốc khi cho rằng Linux hoàn toàn không thể tấn công. Titanic đã từng được gọi là một con tàu không thể khai thác, nhưng hôm nay cô đặt ở đáy Đại Tây Dương không thể hoàn thành chuyến đi đầu tiên cô bắt tay vào năm 1912.

Ý tưởng rằng một cuộc tấn công có thể được thực hiện trên Linux là loại đáng sợ, và những tin tức mà WannaCry có thể lây nhiễm vào hệ điều hành đã nêu lên một số mối quan tâm giữa những người dùng của nó. Một số người trong số họ đã hỏi liệu điều này thậm chí có thể có trên các diễn đàn trên Web hay không.

Trên thực tế, hiệu ứng này đủ mạnh để đảm bảo một bài đăng trên blog của openSUSE cho rằng trong khi WannaCry có thể truy cập đặc quyền vào Linux thông qua WINE (cho người mới bắt đầu, đó là trình giả lập Windows), một tấn mọi thứ sẽ phải đi sai lầm khủng khiếp để điều này xảy ra ngay từ đầu. Và hầu hết những thứ đó sẽ phải được thực hiện bởi người dùng.

Ví dụ, bạn sẽ phải cung cấp WINE với một cách để truy cập vào thư mục chính của bạn bằng cách cho phép nó chạy với quyền root (ví dụ: sử dụng “sudo” trước “wine” trong terminal). Thậm chí sau đó, trường hợp xấu nhất là WannaCry sẽ có quyền truy cập vào thư mục chính.

Người dùng Linux có nên lo lắng không?

Miễn là bạn không chạy các ứng dụng như WINE là root và mở WannaCry thông qua nó, bạn không nên lo lắng về việc bị lây nhiễm. Nếu bạn chạy các ứng dụng khi chúng được chạy trên Linux, chúng sẽ làm như vậy dưới một hệ thống kèm theo với một số hạn chế nhất định. Nó thường khó hơn cho một ứng dụng để vượt qua các ranh giới được thiết lập cho nó bởi hệ điều hành hơn là trong Windows. Bạn sẽ phải thực tế cố gắng để lây nhiễm cho mình với sâu WannaCry để gặp bất kỳ tác dụng từ nó.

Chỉ cần nhớ thận trọng

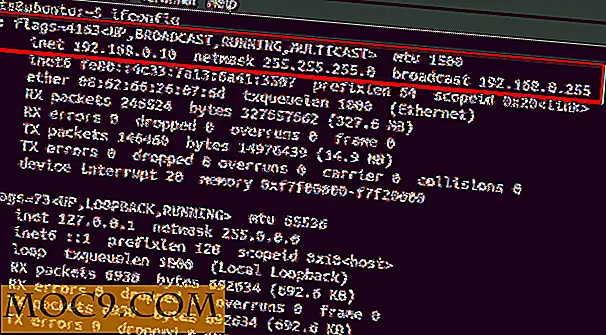

Khi một cái gì đó chạy trên Linux cố gắng để có được hệ điều hành để làm một cái gì đó với các đặc quyền root, nó sẽ hỏi bạn mật khẩu của bạn. Nếu bạn đã sử dụng Linux trong một thời gian dài, có thể bạn đã quen với lời nhắc mật khẩu xuất hiện mỗi khi bạn cập nhật một ứng dụng hoặc cài đặt một ứng dụng mới. Nó chỉ là một phần của xay hàng ngày. Và nếu bạn nhận được một dấu nhắc mật khẩu ra khỏi hư không, điều đó sẽ khơi dậy sự nghi ngờ của bạn.

Chỉ cần nhớ rằng mặc dù Linux là một xe tăng bọc thép, bạn là người lái xe. Một hệ điều hành là một công cụ (điều này cũng áp dụng cho Windows, bằng cách này), và cách bạn sử dụng nó phần lớn quyết định mức độ an toàn của bạn. Có, Linux thực hiện một công việc tuyệt vời để bảo vệ bạn khỏi hầu hết các mối đe dọa, nhưng nó chỉ làm được 70% công việc. Phần còn lại của nó phải đến từ sự cảnh giác của riêng bạn.

Sử dụng công cụ theo cách nó có nghĩa là để được sử dụng và không nhận được tự mãn. Quan trọng nhất, không dựa vào sự tiện lợi để hoàn thành công việc. Không thay đổi quyền truy cập thư mục ở mức cao hơn mức cần thiết. Không chạy các ứng dụng dưới dạng root khi chúng không cần nó. Thực hiện theo các quy tắc đơn giản này và bạn sẽ ổn thôi.

Bạn có biết nhiều cách mà người dùng Linux có thể tự bảo vệ mình khỏi các mối đe dọa tiềm năng không? Hãy cho chúng tôi biết trong phần bình luận.