Làm thế nào để bảo mật Ubuntu mới được cài đặt của bạn

Không nghi ngờ gì nữa, một hệ thống Linux mới được cài đặt ít bị nhiễm phần mềm độc hại, phần mềm gián điệp và hack hơn một hệ thống Windows mới cài đặt. Tuy nhiên, hầu hết các hệ thống Linux được cấu hình với một số thiết lập mặc định vốn không an toàn. Một số bản phân phối Linux được thiết kế để được cài đặt với mặc định rất bảo mật, nhưng điều này dẫn đến các hệ thống gặp khó khăn đáng kể cho người dùng mới, đặc biệt là những người không phải là chuyên gia bảo mật máy tính.

Ubuntu được cho là bản phân phối Linux phổ biến nhất hiện nay, và điều này là do một số lượng lớn các yếu tố, một trong số đó là sự thân thiện với người dùng mới. Nhiều thiết lập mặc định của Ubuntu được hướng tới cho phép người dùng sử dụng hệ thống của họ ngay sau khi cài đặt với ít gián đoạn nhất có thể. Trong khi điều này có tính tích cực của nó, nó cũng dẫn đến một hệ thống có một vài điểm yếu, giao dịch chúng để thuận tiện cho người dùng. Bài viết này sẽ hướng dẫn bạn qua một số thay đổi cấu hình cơ bản nhưng mạnh mẽ cho bạn thấy cách bảo vệ Ubuntu mới được cài đặt của bạn từ nhiều phương pháp tấn công thông thường.

Hầu hết các thay đổi bảo mật này yêu cầu chỉnh sửa các tệp cấu hình và các tệp này thường chỉ có thể chỉnh sửa thông qua quyền truy cập root (siêu người dùng). Các tệp cấu hình có thể được mở bằng quyền truy cập root theo nhiều cách, nhưng ba cách phổ biến được nêu dưới đây. Giả sử tập tin chúng ta muốn mở là “/ file / config”.

Để mở qua thiết bị đầu cuối:

sudoedit / file / config

Hoặc nếu sử dụng Gnome, nhấn “Alt + F2” và gõ:

gksudo gedit / file / config

Hoặc nếu sử dụng KDE, nhấn “Alt + F2” và gõ:

kdesu kate / file / config

Lưu ý : trong các ảnh chụp màn hình dưới đây, tất cả các chỉnh sửa được thực hiện bằng cách sử dụng thiết bị đầu cuối, vì vậy tất cả các tập tin cấu hình được mở bằng sudoedit .

Nội dung cơ bản

Đây là các bước cấu hình phụ thuộc vào cách bạn định sử dụng hệ thống của mình. Thay đổi cơ bản đầu tiên là đặt mật khẩu cho người dùng của bạn. Ngay cả khi bạn là người dùng duy nhất trên hệ thống, điều quan trọng là mật khẩu bảo vệ máy tính của bạn. Nếu bạn có khả năng cấp quyền truy cập hệ thống cho người dùng khác, hãy tạo tài khoản Khách (cũng được bảo vệ bằng mật khẩu) mà bạn sẽ cung cấp cho khách của mình. Linux được xây dựng như một hệ thống đa người dùng từ khi thành lập, vì vậy việc chuyển đổi người dùng và nhiều người dùng trên cùng một hệ thống là một phần không thể thiếu trong việc sử dụng Linux.

Cấu hình lại bộ nhớ dùng chung

Theo mặc định, không gian bộ nhớ chia sẻ (/ run / shm) được gắn kết đọc / ghi, với khả năng thực thi các chương trình. Điều này đã được ghi nhận trong cộng đồng bảo mật là dễ bị tổn thương, với nhiều khai thác có sẵn khi “/ run / shm” được sử dụng trong khi tấn công các dịch vụ đang chạy. Đối với hầu hết các cấu hình máy chủ và máy tính, bạn nên gắn kết này là chỉ đọc bằng cách thêm dòng sau vào tệp "/ etc / fstab".

Mở tệp “/ etc / fstab”:

sudoedit / etc / fstab

Thêm dòng sau vào cuối tập tin:

none / run / shm tmpfs mặc định, ro 0 0

Tuy nhiên, có một vài chương trình không hoạt động nếu “/ run / shm” được gắn kết chỉ đọc, chẳng hạn như Google Chrome. Nếu bạn sử dụng Chrome làm trình duyệt của mình (hoặc dự định sử dụng Chrome), thì “/ run / shm” phải được gắn đọc / ghi và bạn nên thêm dòng sau thay vào đó:

không / run / shm tmpfs rw, noexec, nosuid, nodev 0 0

Từ chối chương trình “su” cho người không phải quản trị viên

Khác với tài khoản cá nhân của bạn, Ubuntu cũng đi kèm với một tài khoản khách, vì vậy bạn có thể nhanh chóng chuyển sang nó và cho laptop của bạn mượn máy tính xách tay của bạn. "Su" là một chương trình cho phép người dùng thực thi chương trình với tư cách người dùng khác trên máy. Điều này rất hữu ích khi được sử dụng đúng và là một phần quan trọng trong hệ thống bảo mật nổi tiếng của Linux. Tuy nhiên, nó có thể bị lạm dụng trên một hệ thống Ubuntu mặc định. Để từ chối quyền truy cập tài khoản của khách vào chương trình "su", hãy nhập thông tin sau vào thiết bị đầu cuối

sudo dpkg-statoverride --update --add gốc sudo 4750 / bin / su

Bảo vệ thư mục chính của bạn

Thư mục chính của bạn, theo mặc định, có thể được truy cập bởi mọi người dùng khác trên hệ thống. Vì vậy, nếu bạn có tài khoản khách, người dùng khách của bạn có thể mở thư mục chính của bạn và duyệt qua tất cả các tệp và tài liệu cá nhân của bạn. Với bước này, thư mục chính của bạn sẽ không thể đọc được bởi những người dùng khác. Mở một thiết bị đầu cuối và nhập lệnh sau (Lưu ý: thay thế "tên người dùng" bằng tên tài khoản người dùng của bạn).

chmod 0700 / home / tên người dùng

Ngoài ra, bạn có thể đặt quyền cho phép 0750 (đọc tại đây để tìm hiểu thêm về quyền của tệp trong Linux) để cấp quyền truy cập cho người dùng trong cùng một nhóm với bạn.

chmod 0750 / home / tên người dùng

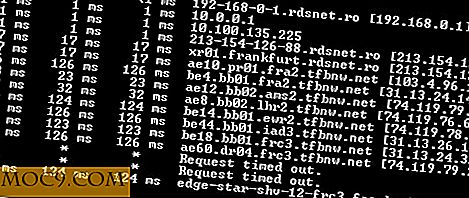

Tắt đăng nhập gốc SSH

Theo mặc định, Ubuntu không cho phép truy cập SSH trực tiếp vào người dùng root. Tuy nhiên, nếu bạn đặt mật khẩu cho tài khoản gốc của mình, điều này có thể là một rủi ro bảo mật tiềm tàng rất lớn. Bạn có thể chưa cài đặt sshd trên hệ thống của mình. Để xác nhận xem bạn đã cài đặt SSH Server chưa, hãy nhập vào thiết bị đầu cuối

ssh localhost

Bạn sẽ nhận được thông báo lỗi “Kết nối bị từ chối” nếu bạn không cài đặt SSH Server, có nghĩa là bạn có thể bỏ qua phần còn lại của mẹo này một cách an toàn.

Nếu bạn đã cài đặt SSH Server, nó có thể được cấu hình thông qua tập tin cấu hình nằm ở “/ etc / ssh / sshd_config.” Mở tập tin này và thay thế dòng sau

PermitRootLogin yes

với dòng này

PermitRootLogin no

Phần kết luận

Xin chúc mừng. Bạn có một hệ thống Ubuntu có thể đo được an toàn. Với những thay đổi cấu hình ở trên, chúng tôi đã chặn một số loại tấn công phổ biến nhất và các phương pháp thâm nhập được sử dụng để khai thác các hệ thống Ubuntu. Để biết thêm các mẹo bảo mật, thủ thuật và thông tin chi tiết về Ubuntu, hãy truy cập Ubuntu Wiki.

![Khái niệm cơ bản về RPM - Kho lưu trữ YUM [Linux 101]](http://moc9.com/img/__image1.png)