Hướng dẫn cho người mới bắt đầu sử dụng nmap

nmap là một công cụ quét mạng có thể được sử dụng cho toàn bộ các nhiệm vụ khám phá mạng bao gồm quét cổng, liệt kê dịch vụ và vân tay hệ điều hành.

Để cài đặt nmap trên Ubuntu hoặc sử dụng Raspbian:

sudo apt-get cài đặt nmap

Đối với các phiên bản Linux sử dụng yum, như Fedora, hãy chạy phiên bản này dưới dạng root:

yum install nmap

Lời gọi đơn giản nhất là chỉ cung cấp tên máy chủ hoặc địa chỉ IP của máy mà bạn muốn quét. nmap sau đó sẽ quét máy để xem cổng nào đang mở. Ví dụ:

nmap 192.168.1.101

Tất cả các kết nối TCP / IP sử dụng một số cổng để nhận dạng duy nhất từng dịch vụ mạng. Ví dụ, các kết nối trình duyệt web được thực hiện trên cổng 80; email được gửi trên cổng 25 và được tải xuống trên cổng 110; kết nối vỏ an toàn được thực hiện trên cổng 22; và vân vân. Khi nmap thực hiện quét cổng, nó sẽ hiển thị cổng nào đang mở và có thể nhận các kết nối. Đổi lại, điều này cho biết dịch vụ nào đang chạy trên máy từ xa.

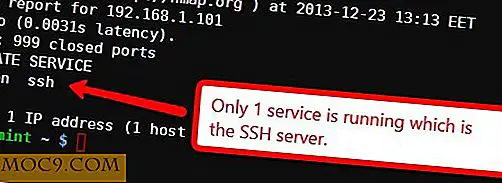

Từ một quan điểm bảo mật, các dịch vụ ít đang chạy trên một máy chủ, nó càng an toàn hơn. Điều này là do có ít “lỗ hổng” mà kẻ tấn công có thể sử dụng để thử và truy cập máy. Nó cũng là một cách hữu ích để thực hiện kiểm tra sơ bộ để xem một dịch vụ đang chạy (và chấp nhận các kết nối). Việc quét nhanh máy chủ Ubuntu của tôi trông giống như sau:

Để khám phá phần mềm nào đang cung cấp máy chủ đằng sau mỗi cổng mở, hãy sử dụng tùy chọn -sV :

nmap -sV 192.168.1.101

Đây là kết quả từ Raspberry Pi:

nmap đã phát hiện chính xác rằng máy chủ OpenSSH đang được sử dụng để cung cấp dịch vụ SSH trên Pi. Công cụ này cũng lưu ý rằng Pi đang chạy Linux!

nmap có thể thực hiện phát hiện hệ điều hành nâng cao bằng cách sử dụng tùy chọn -O . Để phát hiện hệ điều hành, nmap cần được chạy với quyền root. Đối với Ubuntu và Raspbian:

sudo nmap -O 192.168.1.43

Đây là kết quả đầu ra từ quá trình quét được thực hiện đối với máy Windows XP:

Nếu bạn muốn quét nhiều hơn một máy chủ tại một thời điểm, nmap cho phép bạn chỉ định nhiều địa chỉ hoặc sử dụng các dải địa chỉ. Để quét nhiều hơn một máy chủ, chỉ cần thêm các địa chỉ phụ vào danh sách tham số (với mỗi địa chỉ được phân tách bằng một khoảng trắng). Ví dụ để quét các cổng mở trên 192.168.1.1, 192.168.1.4 và 192.168.1.43, sử dụng:

nmap 192.168.1.1 192.168.1.4 192.168.1.43

Để chỉ định dải địa chỉ, hãy sử dụng ký hiệu dấu gạch ngang. Ví dụ để quét năm máy chủ đầu tiên trên mạng của bạn, bạn có thể sử dụng:

nmap 192.168.1.1-5

Đầu ra sẽ trông giống như sau:

Máy chủ đầu tiên được tìm thấy là bộ định tuyến được cung cấp bởi Nhà cung cấp dịch vụ Internet của tôi (trên địa chỉ 192.168.1.1) và bộ định tuyến thứ hai là Raspberry Pi của tôi (trên 192.168.1.4).

Cookbook và tóm tắt

Mặc dù nmap là đơn giản để sử dụng, nó cung cấp một loạt các tính năng nâng cao. Phần tiếp theo của loạt bài này sẽ đề cập đến một số cách sử dụng nâng cao hơn, nhưng khi kết thúc ở đây là một danh sách ngắn các lệnh khác mà bạn có thể thấy hữu ích:

Để kiểm tra xem một cổng cụ thể có đang mở sử dụng -p theo sau là số cổng hoặc tên cổng, ví dụ:

nmap -p ssh 192.168.1.4

Nó có thể được kết hợp với cờ -sV để xác định phiên bản của phần mềm được gắn vào cổng đó:

nmap -p ssh -sV 192.168.1.4

Để khám phá máy chủ nào đang hoạt động trên mạng của bạn, hãy sử dụng cờ -sn . Thao tác này sẽ chỉ ping các máy chủ được chỉ định trong dải địa chỉ. Ví dụ:

nmap -sn 192.168.1.1-254

Là một từ cảnh báo kết thúc, không chạy quét đối với các máy chủ mà bạn không kiểm soát hoặc không được phép quét. Quét quá mức có thể được hiểu là tấn công hoặc có thể làm gián đoạn các dịch vụ không cần thiết.

Tín dụng hình ảnh: fiber Network Server by BigStockPhoto

![Ý kiến của bạn về gậy ảnh tự sướng là gì? [Thăm dò ý kiến]](http://moc9.com/img/apple-ban-selfie-stick.png)